WPA2-PSK - що це? Тип безпеки WPA2-PSK

Бездротове підключення по локальній мережі сьогодні не назвеш ніж-то незвичайним. Однак при цьому багато юзери (особливо власники мобільних пристроїв) стикаються з проблемою, яку систему захисту використовувати: WEP, WPA або WPA2-PSK. Що це за технології, ми зараз і подивимося. Однак найбільшу увагу буде приділено саме WPA2-PSK, оскільки саме ця протекція є сьогодні найбільш затребуваною.

Захист WiFi-мережі із застосуванням технології WPA2-PSK сьогодні є найбільш «просунутої». Навіть дещо застарілі методи, що вимагають запит логіна і пароля, а також передбачають шифрування конфіденційних даних при прийомі-передачі, виглядають, м'яко кажучи, дитячим лепетом. І ось чому.

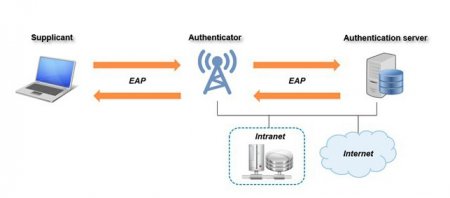

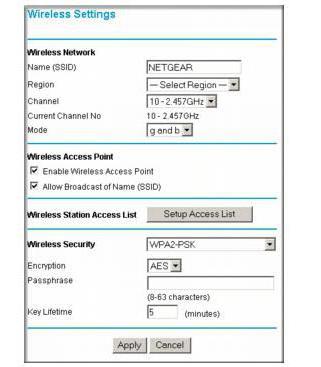

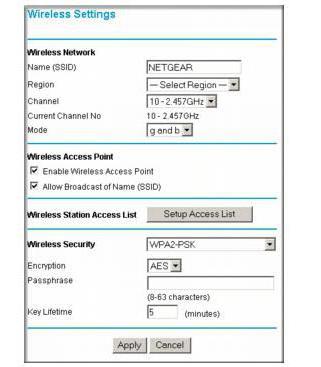

Захист WiFi-мережі із застосуванням технології WPA2-PSK сьогодні є найбільш «просунутої». Навіть дещо застарілі методи, що вимагають запит логіна і пароля, а також передбачають шифрування конфіденційних даних при прийомі-передачі, виглядають, м'яко кажучи, дитячим лепетом. І ось чому.  Захист WiFi-мережі WPA2-PSK працює, в принципі, майже так само, проте перевірку ключа доступу здійснює на рівні 802. 1X. Іншими словами, система перевіряє всі можливі варіанти. Однак є і більш нова технологія, що отримала назву WPA2 Enterprise. На відміну від WPA, вона передбачає не тільки зажадання персонального ключа доступу, але і наявність надає доступ сервера Radius. При цьому такий алгоритм автентифікації може працювати одночасно в декількох режимах (наприклад, Enterprise і PSK, задіявши при цьому шифрування рівня AES CCMP).

Захист WiFi-мережі WPA2-PSK працює, в принципі, майже так само, проте перевірку ключа доступу здійснює на рівні 802. 1X. Іншими словами, система перевіряє всі можливі варіанти. Однак є і більш нова технологія, що отримала назву WPA2 Enterprise. На відміну від WPA, вона передбачає не тільки зажадання персонального ключа доступу, але і наявність надає доступ сервера Radius. При цьому такий алгоритм автентифікації може працювати одночасно в декількох режимах (наприклад, Enterprise і PSK, задіявши при цьому шифрування рівня AES CCMP).

Крім того, сама система передбачає використання суворої ієрархії розподілу ключів, а також методики, що дозволяє позбавитися від так званої проблеми передбачуваності. Іншими словами, коли, припустимо, для бездротової мережі, що використовує захист WPA2-PSK, пароль задається у вигляді послідовності типу «123456789», неважко здогадатися, що ті ж програми-генератори ключів і паролів, зазвичай звані KeyGen або чимось на зразок цього, при введенні перших чотирьох знаків можуть автоматично згенерувати чотири наступних. Тут, як мовиться, не потрібно бути унікумом, щоб вгадати тип використовуваної секвенції. Але це, як, напевно, вже зрозуміло, самий простий приклад. Що стосується дати народження користувача паролі, це взагалі не обговорюється. Вас запросто можна обчислити за тим же реєстраційними даними в соціальних мережах. Самі ж цифрові паролі такого типу є абсолютно ненадійними. Вже краще використовувати спільно цифри, літери, а також символи (можна навіть недруковані при умові завдання комбінації «гарячих» клавіш) і пробіл. Однак навіть при такому підході злом WPA2-PSK можна здійснити. Тут потрібно пояснити методику роботи самої системи.

WPA2-PSK: що це?

Скажемо відразу: це система захисту будь-якого локального підключення до бездротової мережі на основі WI-Fi. До провідним системам на основі мережевих карт, використовують безпосереднє з'єднання за допомогою Ethernet, це не має ніякого відношення.

Різновиди зашиті

Отже, почнемо з того, що ще недавно самою безпечною технологією захисту з'єднання вважалася структура WEP. Вона використовувала перевірку цілісності ключа при бездротовому підключенні будь-якого девайса і була стандартом IEEE 802. 11i.

Основні протоколи захисту та безпеки

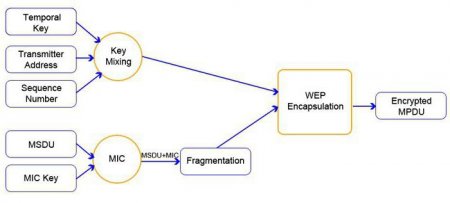

Так само як і йдуть у минуле, сучасні методи захисту використовують один і той же протокол. Це TKIP (система захисту WEP, заснована на оновлення програмного забезпечення та алгоритм RC4). Все це передбачає введення тимчасового ключа для доступу до мережі. Як показало практичне використання, сам по собі такий алгоритм особливої захищеності підключення до бездротової мережі не дав. Саме тому були розроблені нові технології: спочатку WPA, а потім WPA2 доповнені PSK (персональний ключ доступу) і TKIP (тимчасовий ключ). Крім того, сюди ж були включені алгоритми шифрування даних при прийомі-передачі, сьогодні відомі як стандарт AES.Застарілі технології

Тип безпеки WPA2-PSK з'явився відносно недавно. До цього, як вже було сказано вище, використовувалася система WEP в поєднанні з TKIP. Захист TKIP є не що інше, як засіб збільшення розрядності ключа доступу. На даний момент вважається, що базовий режим дозволяє збільшити ключ з 40 до 128 біт. При всьому цьому можна також змінити один-єдиний ключ WEP на кілька відмінних, що генеруються і відсилаються в автоматичному режимі самим сервером, що виробляє аутентифікацію користувача при вході.Крім того, сама система передбачає використання суворої ієрархії розподілу ключів, а також методики, що дозволяє позбавитися від так званої проблеми передбачуваності. Іншими словами, коли, припустимо, для бездротової мережі, що використовує захист WPA2-PSK, пароль задається у вигляді послідовності типу «123456789», неважко здогадатися, що ті ж програми-генератори ключів і паролів, зазвичай звані KeyGen або чимось на зразок цього, при введенні перших чотирьох знаків можуть автоматично згенерувати чотири наступних. Тут, як мовиться, не потрібно бути унікумом, щоб вгадати тип використовуваної секвенції. Але це, як, напевно, вже зрозуміло, самий простий приклад. Що стосується дати народження користувача паролі, це взагалі не обговорюється. Вас запросто можна обчислити за тим же реєстраційними даними в соціальних мережах. Самі ж цифрові паролі такого типу є абсолютно ненадійними. Вже краще використовувати спільно цифри, літери, а також символи (можна навіть недруковані при умові завдання комбінації «гарячих» клавіш) і пробіл. Однак навіть при такому підході злом WPA2-PSK можна здійснити. Тут потрібно пояснити методику роботи самої системи.

Типовий алгоритм доступу

Тепер ще кілька слів про систему WPA2-PSK. Що це таке в плані практичного застосування? Це поєднання декількох алгоритмів, так би мовити, в робочому режимі. Пояснимо ситуацію на прикладі. В ідеалі секвенція виконання процедури захисту підключення і шифрування передається або принимающейся інформації зводиться до наступного: WPA2-PSK (WPA-PSK) + TKIP + AES. При цьому тут головну роль відіграє загальний ключ (PSK) довжиною від 8 до 63 символів. В якій саме послідовності будуть задіяні алгоритми (то спочатку відбудеться шифрування, то після передачі, то в процесі з використанням випадкових проміжних ключів тощо), не суть важливо. Але навіть при наявності захисту та системи шифрування на рівні AES 256 (мається на увазі розрядність ключа шифру) злом WPA2-PSK для хакерів, досвідчених у цій справі, буде завданням хоч і важким, але можливим.Уразливість

Ще в 2008 році на конференції PacSec була представлена методика, що дозволяє зламати бездротове з'єднання і прочитати передаються дані з маршрутизатора на клієнтський термінал. Все це зайняло близько 12-15 хвилин. Однак зламати зворотну передачу (клієнт-маршрутизатор) так і не вдалося. Справа в тому, що при включеному режимі маршрутизатора QoS можна не тільки прочитати передану інформацію, але і замінити її підробленою. У 2009 році японські фахівці представили технологію, що дозволяє скоротити час злому до однієї хвилини. А в 2010 році в Мережі з'явилася інформація про те, що простіше всього зламувати модуль Hole 196 присутній в WPA2 з використанням власного закритого ключа. Ні про яке втручання в генеруються ключі мова не йде. Спочатку використовується так звана атака за словником в поєднанні з «брут-форс», а потім сканується простір бездротового підключення з метою перехоплення передаваних пакетів і їх подальшим записом. Досить користувачеві зробити підключення, як тут же відбувається його деавторизация, перехоплення передачі початкових пакетів (handshake). Після цього навіть знаходження поблизу від основної точки доступу не потрібно. Можна спокійнісінько працювати в режимі оффлайн. Правда, для здійснення всіх цих дій знадобиться спеціальне ПЗ.Як зламати WPA2-PSK?

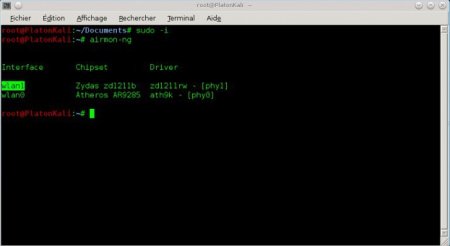

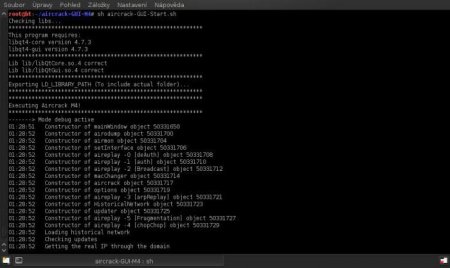

Зі зрозумілих причин, тут повний алгоритм злому з'єднання наводитися не буде, оскільки це може бути використано як якась інструкція до дії. Зупинимося тільки на головних моментах, і то – тільки в загальних рисах. Як правило, при безпосередньому доступі до роутера його можна перекласти так званий режим Airmon-NG для відстеження трафіку (airmon-ng start wlan0 - перейменування бездротового адаптера). Після цього відбувається захоплення і фіксація трафіку за допомогою команди airdump-ng mon0 (відстеження даних каналу, швидкість маяка, швидкість і метод шифрування, кількість переданих даних і т. д.). Далі задіюється команда фіксації вибраного каналу, після чого вводиться команда Aireplay-NG Deauth з супутніми значеннями (вони не наводяться з міркувань правомірності використання таких методів). Після цього (коли користувач вже пройшов авторизацію при підключенні) юзера можна просто відключити від мережі. При цьому при повторному вході з взламывающей боку система повторить авторизацію входу, після чого можна буде перехопити всі паролі доступу. Далі з'явиться вікно з «рукостисканням» (handshake). Потім можна застосувати запуск спеціального файлу WPAcrack, який дозволить зламати будь-який пароль. Природно, як саме відбувається його запуск, ніхто і нікому розповідати не буде. Зауважимо лише, що при наявності певних знань весь процес займає від декількох хвилин до декількох днів. Наприклад, процесор рівня Intel, що працює на штатній тактовій частоті 28 ГГц, здатний обробляти не більше 500 паролів за одну секунду, або 18 мільйона в годину. Загалом, як вже зрозуміло, не варто спокушатися.Замість післямови

Ось і все, що стосується WPA2-PSK. Що це таке, бути може, з першого прочитання зрозуміло і не буде. Тим не менш основи захисту даних і застосовуваних систем шифрування, думається, зрозуміє будь-який користувач. Більше того, сьогодні з цим стикаються практично всі власники мобільних гаджетів. Ніколи не помічали, що при створенні нового з'єднання на тому ж смартфоні система пропонує використовувати певний тип захисту (WPA2-PSK)? Багато хто просто не звертають на це уваги, а дарма. В розширених налаштуваннях можна задіяти досить велика кількість додаткових параметрів з метою поліпшення системи безпеки.Схожі добрі поради по темі

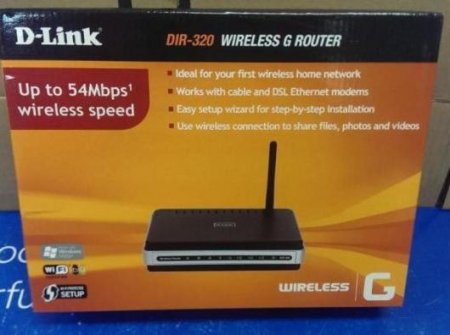

Налаштування роутера D-Link DIR-320. Інструкції, пароль, підключення

У цій невеликій статті буде детально описаний процес налаштування роутера D-Link DIR-320. Це мережевий пристрій чудово підійде для створення

Поки інші шукають, як підібрати пароль до WiFi, ми робимо точку доступу невразливою!

Встановивши у себе вдома роутер, неможливо не радіти: адже тепер не потрібно возитися з проводами, а отримати доступ до безцінних скарбів Всесвітньої

Як поставити пароль на Вай-Фай найбільш безпечно

Як поставити пароль на Вай-Фай найбільш безпечним способом, типи шифрування даних бездротового зв'язку і їх налаштування. Про це можна прочитати в

Як користуватися Wi-Fi: корисні рекомендації

У даній статті буде описано те, як користуватися Wi-Fi на різних пристроях. Методика буде приведена для найбільш популярних на сьогоднішній день

Як встановити пароль на WiFi: покрокова інструкція

Сьогодні кожна друга людина активно користується інтернетом. Більше того, ми постійно прагнемо до того, щоб проводів в квартирі або офісі було як

Як підключити WiFi на ноутбуці: покрокова інструкція

В рамках даної статті буде поетапно описано те, як підключити WiFi на ноутбуці. Цей спосіб бездротової передачі даних набуває все більшу популярність.