Алгоритми шифрування даних. Симетричні алгоритми шифрування. Алгоритм шифрування RSA. Алгоритм шифрування DES. Вибір алгоритму шифрування

У наш комп'ютерний вік людство все більше відмовляється від зберігання інформації в рукописному або друкованому вигляді, віддаючи для цього електронні документи. І якщо раніше крали просто паперу або пергаменти, то зараз зламують саме електронну інформацію. Самі ж алгоритми шифрування даних були відомі ще з незапам'ятних часів. Багато цивілізації воліли зашифровувати свої унікальні знання, щоб вони могли дістатися тільки людині обізнаній. Але давайте подивимося, як все це відображається на нашому світі.

Втім, якщо говорити про сьогоднішньому світі, захист інформації стає однією з найбільших проблем. Посудіть самі, адже скільки є документів у тих же архівах, про яких уряди деяких країн не хотіли б поширюватися, скільки секретних розробок, скільки нових технологій. Адже все це, за великим рахунком, і є першочерговою метою так званих хакерів в класичному розумінні цього терміна. На розум приходить тільки одна фраза, що стала класикою принципів діяльності Натана Ротшильда: «Хто володіє інформацією, той володіє світом». І саме тому інформацію доводиться захищати від сторонніх очей, щоб їй не скористався хтось ще в своїх корисливих цілях.

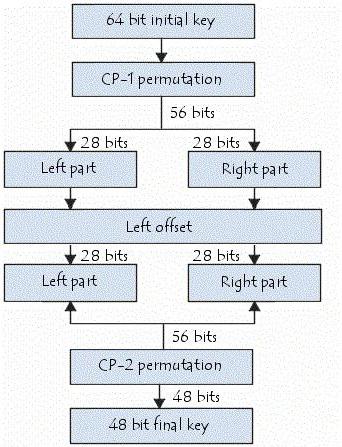

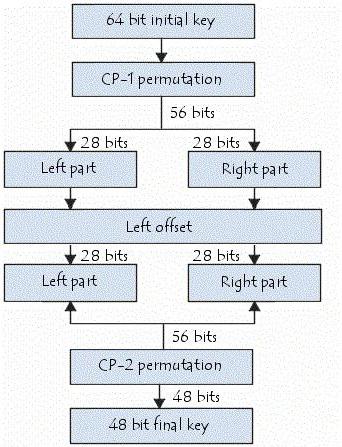

Симетричний алгоритм шифрування DES, розроблений ще в 1977 році, передбачає наявність єдиного ключа, який, імовірно, відомий двома зацікавленим сторонам. Знаючи такий ключ, неважко застосувати його на практиці, щоб прочитати той самий безглуздий набір символів, привівши його, так сказати, в читабельний вигляд. А що являють собою асиметричні алгоритми шифрування? Тут застосовуються два ключа, тобто для кодування вихідної інформації використовує один, для розшифровки вмісту інший, причому зовсім необов'язково, щоб вони збігалися або одночасно перебували у кодує і декодирующей боку. Для кожної з них достатньо одного. Таким чином, у дуже високому ступені виключається попадання обох ключів в треті руки. Однак, виходячи з сучасної ситуації, для багатьох зловмисників крадіжки такого типу особливо проблемою і не є. Інша справа – пошук саме того ключа (грубо кажучи, пароля), який підійде для розшифровки даних. А тут варіантів може бути стільки, що навіть найсучасніший комп'ютер буде обробляти їх протягом кількох десятків років. Як було заявлено, жодна з наявних у світі комп'ютерних систем зламати доступ до нього і отримати те, що називається «прослушкою», не може і не зможе протягом найближчих десятиліть. Суть його симетричного шифрування полягає в тому, що для цього застосовується певна послідовність з 48 біт. При цьому для операцій використовується 16 циклів з вибірки ключів в 48 біт. Але! Всі цикли за принципом дії аналогічні, тому на даний момент обчислити шуканий ключ праці не складає. Приміром, один з самих потужних комп'ютерів в США вартістю більше мільйона доларів «ламає» шифрування протягом приблизно трьох з половиною годин. Для машин рангом нижче на те, щоб обчислити навіть послідовність у максимальному її прояві, потрібно не більше 20 годин.

Суть його симетричного шифрування полягає в тому, що для цього застосовується певна послідовність з 48 біт. При цьому для операцій використовується 16 циклів з вибірки ключів в 48 біт. Але! Всі цикли за принципом дії аналогічні, тому на даний момент обчислити шуканий ключ праці не складає. Приміром, один з самих потужних комп'ютерів в США вартістю більше мільйона доларів «ламає» шифрування протягом приблизно трьох з половиною годин. Для машин рангом нижче на те, щоб обчислити навіть послідовність у максимальному її прояві, потрібно не більше 20 годин.

Що являє собою система шифрування даних?

Для початку слід визначитися з тим, що собою являють криптографічні системи взагалі. Грубо кажучи, це якийсь спеціальний алгоритм запису інформації, який був би зрозумілий тільки певному колу людей. У цьому сенсі сторонній людині все, що він бачить, має (а в принципі, так і є) здаватися безглуздим набором символів. Прочитати таку послідовність зможе тільки той, хто знає правила їх розташування. В якості найпростішого прикладу можна визначити алгоритм шифрування з написанням слів, скажімо, задом наперед. Звичайно, це примітивне, що можна придумати. Мається на увазі, що якщо знати правила запису, відновити вихідний текст праці не складе.Навіщо це потрібно?

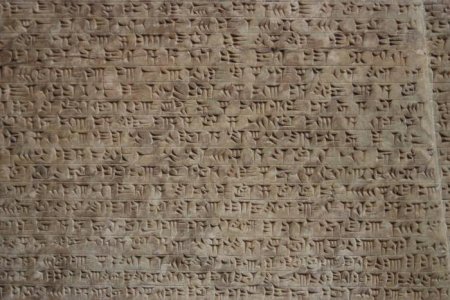

Для чого все це придумувалося, напевно, пояснювати не варто. Подивіться, адже які обсяги знань, що залишилися від стародавніх цивілізацій, сьогодні знаходяться в зашифрованому вигляді. То древні не хотіли, щоб ми це дізналися, то все це було зроблено, щоб людина змогла ними скористатися лише тоді, коли досягне потрібного рівня розвитку - поки що про це можна тільки гадати.Втім, якщо говорити про сьогоднішньому світі, захист інформації стає однією з найбільших проблем. Посудіть самі, адже скільки є документів у тих же архівах, про яких уряди деяких країн не хотіли б поширюватися, скільки секретних розробок, скільки нових технологій. Адже все це, за великим рахунком, і є першочерговою метою так званих хакерів в класичному розумінні цього терміна. На розум приходить тільки одна фраза, що стала класикою принципів діяльності Натана Ротшильда: «Хто володіє інформацією, той володіє світом». І саме тому інформацію доводиться захищати від сторонніх очей, щоб їй не скористався хтось ще в своїх корисливих цілях.

Криптографія: точка відліку

Тепер, перш ніж розглядати саму структуру, яку має будь-який алгоритм шифрування, трохи зануримося в історію, в ті далекі часи, коли ця наука тільки зароджувалася. Вважається, що мистецтво приховування даних активно почало розвиватися кілька тисячоліть тому до нашої ери. Першість приписують древнім шумерам, царя Соломона і єгипетським жерцям. Тільки багато пізніше з'явилися ті ж рунічні знаки і символи, їм подібні. Але ось що цікаво: іноді алгоритм шифрування текстів (а в той час шифрувалися саме вони) був такий, що в тій же давньо-шумерської клинопису один символ міг означати не тільки одну букву, але і ціле слово, поняття або навіть речення. З-за цього розшифровка таких текстів навіть за наявності сучасних криптографічних систем, що дозволяють відновити початковий вигляд будь-якого тексту, стає абсолютно неможливою. Якщо говорити сучасною мовою, це досить просунуті, як зараз прийнято виражатися, симетричні алгоритми шифрування. На них зупинимося окремо.Сучасний світ: види алгоритмів шифрування

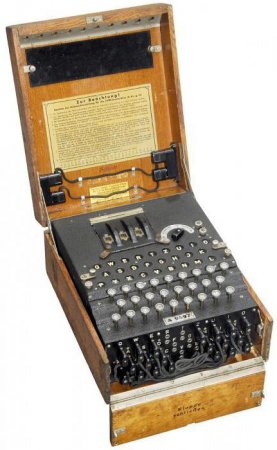

Що стосується захисту конфіденційних даних у сучасному світі, окремо варто зупинитися ще на ті часи, коли комп'ютери були невідомі людству. Не кажучи вже про те, скільки паперу перевели алхіміки або ті ж тамплієри, намагаючись приховати справжні тексти про відомих їм знаннях, варто згадати, що з часу виникнення зв'язку проблема тільки посилилася. І тут, мабуть, самим знаменитим пристроєм можна назвати німецьку шифрувальну машину часів Другої світової під назвою «Енігма», що в перекладі з англійської означає «загадка». Знову ж таки, це приклад того, як використовуються симетричні алгоритми шифрування, суть яких полягає в тому, що шифровщик і дешифровальщик знають ключ (алгоритм), спочатку застосований для приховування даних. Сьогодні такі криптосистеми використовуються повсюдно. Самим яскравим прикладом можна вважати, скажімо, алгоритм шифрування AES256 що є міжнародним стандартом. З точки зору комп'ютерної термінології, він дозволяє використовувати ключ довжиною 256 біт. Взагалі сучасні алгоритми шифрування досить різноманітні, а розділити їх умовно можна на два великих класи: симетричні і асиметричні. Вони, в залежності від області призначення, сьогодні застосовуються дуже широко. І вибір алгоритму шифрування напряму залежить від поставлених завдань і методу відновлення інформації в початковому вигляді. Але в чому ж полягає різниця між ними?Симетричні та асиметричні алгоритми шифрування: в чому різниця

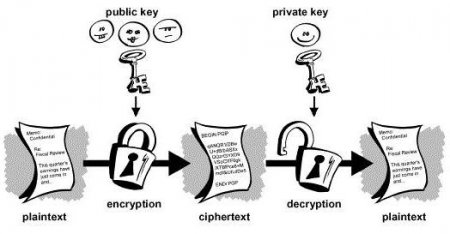

Тепер подивимося, яка ж відмінність між такими системами, і на яких принципах будується їх застосування на практиці. Як вже зрозуміло, алгоритми шифрування бувають пов'язані з геометричними поняттями симетрії та асиметрії. Що це значить, зараз і буде з'ясовано.Симетричний алгоритм шифрування DES, розроблений ще в 1977 році, передбачає наявність єдиного ключа, який, імовірно, відомий двома зацікавленим сторонам. Знаючи такий ключ, неважко застосувати його на практиці, щоб прочитати той самий безглуздий набір символів, привівши його, так сказати, в читабельний вигляд. А що являють собою асиметричні алгоритми шифрування? Тут застосовуються два ключа, тобто для кодування вихідної інформації використовує один, для розшифровки вмісту інший, причому зовсім необов'язково, щоб вони збігалися або одночасно перебували у кодує і декодирующей боку. Для кожної з них достатньо одного. Таким чином, у дуже високому ступені виключається попадання обох ключів в треті руки. Однак, виходячи з сучасної ситуації, для багатьох зловмисників крадіжки такого типу особливо проблемою і не є. Інша справа – пошук саме того ключа (грубо кажучи, пароля), який підійде для розшифровки даних. А тут варіантів може бути стільки, що навіть найсучасніший комп'ютер буде обробляти їх протягом кількох десятків років. Як було заявлено, жодна з наявних у світі комп'ютерних систем зламати доступ до нього і отримати те, що називається «прослушкою», не може і не зможе протягом найближчих десятиліть.

Найбільш відомі і що часто застосовуються алгоритми шифрування

Але повернемося в комп'ютерний світ. Що на сьогодні пропонують основні алгоритми шифрування, призначені для захисту інформації на сучасному етапі розвитку комп'ютерної та мобільної техніки? У більшості країн стандартом де-факто є криптографічний система AES на основі 128-бітного ключа. Однак паралельно з нею іноді використовується і алгоритм шифрування RSA, який хоч і відноситься до шифрування з використанням відкритого (публічного) ключа, тим не менш є одним з найнадійніших. Це, до речі, доведено всіма провідними фахівцями, оскільки сама система визначається не тільки ступенем шифрування даних, але і збереженням цілісності інформації. Що стосується ранніх розробок, до яких відноситься алгоритм шифрування DES, то він безнадійно застарів, а спроби його заміни почали проводитися ще в 1997 році. Ось тоді-то на його основі виник новий розширений (Advanced) стандарт шифрування AES (спочатку з ключем 128 біт, потім – з ключем 256 біт).Шифрування RSA

Тепер зупинимося на технології RSA яка відноситься до системи асиметричного шифрування. Припустимо, один абонент відправляє іншому інформацію, зашифровану за допомогою цього алгоритму. Для шифрування беруться два досить великих числа X і Y, після чого обчислюється їх добуток Z, називається модулем. Далі вибирається якась стороння число A, яке задовольняє умові: 1 < A < (X - 1) * (Y - 1). Оно обязательно должно быть простым, то есть не иметь общих делителей с произведением (X - 1) * (Y - 1), равным Z. Затем происходит вычисление числа B, но только так, что (A * B - 1) делится на (X - 1) * (Y – 1). В данном примере A – открытый показатель, B – секретный показатель, (Z; A) – открытый ключ, (Z; B) – секретный ключ. Що відбувається при пересиланні? Відправник створює зашифрований текст, позначений як F, з початковим повідомленням M, після чого слід зведення в ступінь A і множення на модуль Z : F = M**A*(mod Z). Одержувачу залишається обчислити нескладний приклад: M = F**B*(mod Z). Грубо кажучи, всі ці дії зводяться виключно до зведення в ступінь. За тим же принципом працює і варіант з створення цифрового підпису, але рівняння тут дещо складніше. Щоб не забивати користувачеві голову алгеброю, такий матеріал наводитися не буде. Що ж стосується злому, то алгоритм шифрування RSA ставить перед зловмисником практично нерешаемую завдання: обчислити ключ B. Це теоретично можна було б зробити з застосуванням доступних коштів факторингу (розкладанням на множники вихідних чисел X і Y), однак на сьогоднішній день таких коштів немає, тому сама задача стає не те що важкою - вона взагалі неможлива.Шифрування DES

Перед нами ще один, в минулому досить ефективний алгоритм шифрування з максимальною довжиною блоку 64 біта (символу), з якої значущими є тільки 56. Як вже було сказано вище, ця методика вже застаріла, хоча досить довго протрималася в якості стандарту криптосистем, що застосовуються в США навіть для оборонної промисловості.

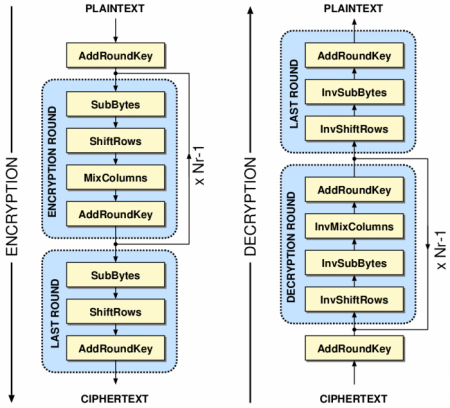

Шифрування AES

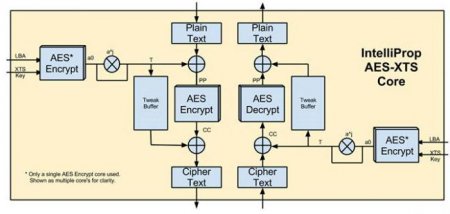

Нарешті, перед нами найпоширеніша і, як вважалося до недавнього часу, невразлива система – алгоритм шифрування AES. Він сьогодні представлений у трьох модифікаціях – AES128 AES192 і AES256. Перший варіант застосовується більше для забезпечення інформаційної безпеки мобільних пристроїв, другий задіяний на більш високому рівні. Як стандарт, ця система була офіційно впроваджена у 2002 році, причому відразу ж її підтримка була заявлена з боку корпорації Intel, що виробляє процесорні чіпи. Суть її, на відміну від будь-якої іншої симетричної системи шифрування, зводиться до обчислень на основі полиноминального подання кодів і операцій обчислення з двовимірними масивами. Як стверджує уряд Сполучених Штатів, для злому довжиною ключа 128 біт дешифратору, нехай навіть найсучаснішого, потрібно близько 149 трильйонів років. Дозволимо собі не погодитися з таким компетентним джерелом. Комп'ютерна техніка за останні сто років зробила стрибок, порівнянний з геометричною прогресією, так що особливо радіти не варто, тим більше, що сьогодні, як виявилося, існують системи шифрування і покрутіше, ніж ті, які США оголосили абсолютно стійкими до злому.Проблеми з вірусами і дешифровкою

Звичайно ж, мова йде про віруси. Останнім часом з'явилися досить специфічні віруси-вимагачі, які шифрують весь вміст жорсткого диска і логічних розділів на зараженому комп'ютері, після чого жертва отримує лист з повідомленням про те, що всі файли зашифровані, а розшифрувати їх може тільки зазначений джерело після оплати кругленької суми. При цьому, що найважливіше, вказується, що при шифруванні даних була застосована система AES1024 тобто довжина ключа в чотири рази більше нині існуючої AES256 а кількість варіантів при пошуку відповідного дешифратора зростає просто неймовірно. А якщо виходити з заяви уряду США про термін, який відводиться для дешифрування довжиною ключа 128 біт, то що можна сказати про час, який буде потрібно на пошук рішення для випадку з ключем і його варіантами довжиною 1024 біт? Ось тут-то США і прокололися. Адже вони вважали, що їх система комп'ютерної криптографії досконала. На жаль, знайшлися якісь специ (судячи з усього, на пострадянському просторі), які перевершили «непорушні» американські постулати по всім параметрам. При всьому цьому навіть провідні розробники антивірусного ПЗ, в тому числі «Лабораторія Касперського», фахівці, які створили «Доктора Веба», корпорація ESET і багато інші світові лідери просто розводять руками, мовляв, на розшифровку такого алгоритму просто немає коштів, замовчуючи при цьому, що і часу не вистачить. Звичайно, при зверненні в службу підтримки пропонується відправити зашифрований файл і, якщо є, бажано його оригінал - в тому вигляді, в якому він був до початку шифрування. На жаль, навіть порівняльний аналіз поки не дав відчутних результатів.Світ, якого ми не знаємо

Та що там говорити, якщо ми женемося за майбутнім, не маючи можливості розшифрувати минуле. Якщо подивитися на світ нашого тисячоліття, можна зауважити, що той же римський імператор Гай Юлій Цезар у деяких своїх посланнях використовував симетричні алгоритми шифрування. Ну а якщо поглянути на Леонардо да Вінчі, так взагалі стає якось не по собі від одного усвідомлення того, що в області криптографії ця людина, чиє життя покрита якимось серпанком таємниці, на століття перевершив свою сучасність. Досі багатьом не дає спокою так звана «посмішка Джоконди», в якій є щось таке привабливе, чого сучасна людина зрозуміти не здатний. До речі сказати, на картині відносно недавно були знайдені якісь символи (на оці, на сукні тощо), які явно свідчать про те, що в усьому цьому є якась зашифрована великим генієм інформація, яку сьогодні, на жаль, витягнути ми не в змозі. А адже ми навіть не згадали про різного роду масштабних конструкціях, які здатні були перевернути розуміння фізики того часу. Звичайно, деякі уми схиляються виключно до того, що в більшості випадків було використано так зване «золоте перетин», однак і воно не дає ключа до всього того величезного сховища знань, яке, як вважається, або нам незрозуміло, чи втрачено навіки. По всій видимості, криптографам належить виконати ще неймовірну купу роботи, щоб зрозуміти, що сучасні алгоритми шифрування часом не йдуть ні в яке порівняння з напрацюваннями давніх цивілізацій. До того ж, якщо сьогодні існують загальноприйняті принципи захисту інформації, то ті, які використовувалися в давнину, на жаль, нам абсолютно недоступними й незрозумілими. І ще одне. Існує негласне думка, що більшість давніх текстів неможливо перевести тільки тому, що ключі до їх дешифрування ретельно охороняються таємними товариствами начебто масонів, ілюмінатів і т. д. Навіть тамплієри залишили тут свій слід. Що вже говорити про те, що до цих пір абсолютно недоступною залишається бібліотека Ватикану? Не там зберігаються основні ключі до розуміння давнину? Багато фахівців схиляються саме до цієї версії, вважаючи, що Ватикан навмисно приховує цю інформацію від суспільства. Так це чи ні, поки не знає ніхто. Але одне можна стверджувати точно – стародавні системи криптографії ні в чому не поступалися (а може, і перевершували) тим, що використовуються в сучасному комп'ютерному світі.Замість післямови

Наостанок варто сказати, що тут були розглянуті далеко не всі аспекти, пов'язані з нинішніми криптографічними системами та методиками, які вони використовують. Справа в тому, що в більшості випадків довелося б приводити складні математичні формули і представляти обчислення, від яких у більшості користувачів просто голова обертом піде. Достатньо поглянути на приклад з описом алгоритму RSA, щоб збагнути, що все інше буде виглядати набагато складніше. Тут головне - зрозуміти і розібратися, так би мовити, в суть питання. Ну а якщо говорити про те, що являють собою сучасні системи, що пропонують зберігати конфіденційну інформацію таким чином, щоб вона була доступна обмеженому колу користувачів, тут вибір невеликий. Незважаючи на наявність безлічі криптографічних систем, ті ж алгоритми RSA та DES явно програють специфіці AES. Втім, і більшість сучасних додатків, розроблених для абсолютно різняться між собою операційних систем, використовують саме AES (природно, в залежності від області застосування та пристрої). Але ось «несанкціонована» еволюція цієї криптосистеми, м'яко кажучи, багатьох, особливо її творців, викликала шок. Але в цілому, виходячи з того, що є на сьогоднішній день, багатьом користувачам неважко буде зрозуміти, що таке криптографічні системи шифрування даних, навіщо вони потрібні і як працюють.Схожі добрі поради по темі

Ноутбук Asus K53TK: огляд, опис, технічні характеристики та відгуки

У даній статті мова піде про звичайному ноутбуку Asus K53TK. Принаймні, звичайним пристроєм його намагається виставити компанія-виробник, яка

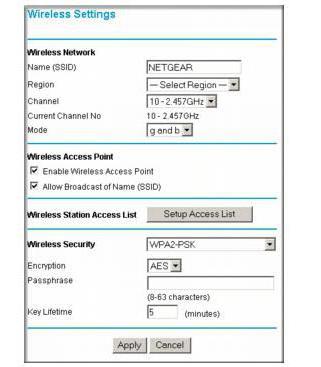

WPA2-PSK - що це? Тип безпеки WPA2-PSK

Бездротове підключення по локальній мережі сьогодні не назвеш ніж-то незвичайним. Однак при цьому багато юзери (особливо власники мобільних

Як поставити пароль на флешку: найпростіші рішення

Знімні USB-носії сьогодні стали одними з найбільш розповсюджених пристроїв для зберігання інформації. Не дивно, адже звичайні флешки мають досить

Двійкове кодування інформації

Стаття оповідає про найдавніші витоки кодування інформації, а також про її сучасному стані. Розкривається поняття двійкового коду.

Як створити невидиму папку в Windows 7?

У всіх нас є матеріал, який ми хочемо сховати. Ця проблема особливо актуальна тоді, коли комп'ютер має кілька користувачів, і у кожного є свої

Як поставити пароль на Вай-Фай найбільш безпечно

Як поставити пароль на Вай-Фай найбільш безпечним способом, типи шифрування даних бездротового зв'язку і їх налаштування. Про це можна прочитати в